Secondary Infektion

Secondary Infektion ("Operation Secondary Infektion") ist die Bezeichnung für eine ab 2014 zu beobachtende Desinformationskampagne, die ihren Ursprung an einer zentralen Stelle in Russland hat. "Secondary Infektion" ist ein Kunstwort von engl "secondary" - sekundär und dem deutschen Wort "Infektion". Die Wortwahl stammt nicht von den russischen Urhebern der Kampapagne, sondern von Beobachtern dieser Aktivitäten. Bezug genommen wird hier auf die sehr viel ältere aber auch gleichzeitig sehr viel erfolgreichere Operation INFEKTION (Decknamen auch "Operation VORWÄRTS II" oder Aktion DENVER), die ausser Kontrolle geriet und für die sich die russische Regierung später gegenüber den USA entschuldigte (1992 SVR-Chef Primakov und Staatschef Gorbatschow). Ziel der Operation INFEKTION war es in der Vor-Internetzeit der 80er Jahre und danach, durch an die Presse gelenkte Falschinformationen glauben zu machen dass das HIV-Virus (welches bereits damals viele Jahrzehnte existierte) in einem amerikanischen Militärlabor entstanden sei.

Die genauen Macher der Kampagne "Secondary Infektion" sind unbekannt, Beobachter wie Grphika gehen jedoch davon aus dass die Kampagne wahrscheinlich ausserhalb der "Internet Research Agency" (IRA in St. Petersburg) und des ansonsten aktiven russischen Geheimdienstes GRU koordiniert wird, als geheime, so genannte "aktive Massnahme" (активные мероприятия). Dennoch gab es Gelegenheiten zu denen Secondary Infektion zusammen mit anderen geheimen Kampagnen aktiv wurde. Die geheime Kampagne mit ihrer zentralen Koordination blieb viele Jahre unentdeckt und wird parallel zu anderen russischen Influss- und Desinformationskampagne durchgeführt. Verbreitet wurden Falschinformationen über das Internet. Erste Informationen zum Kampagne wurden erst 2019 öffentlich bekannt[2] (DFRlab) und zeigte einen Beginn im Jahre 2014. Erste Spuren wurden bei facebook im Mai 2019 festgestellt[3] und Russland zugeordnet. Forensische Indizien wurden erkennbar. Nachdem die Kampagne öffentlich bekannt wurde, ist eine Abnahme der Aktivitäten zu beobachten. Bis heute (2024) gibt es keinen Belege für ein tatsächliches Ende der Kampagne.

Bei der Namensgebung orientierte man sich am deutschsprachigen Wort Infektion, welches im Gegensatz zum englischsprachigen Wort infection mit "k" geschrieben wird.

Kampagne

Die "Secondary Infektion" - Kampagne wird mit hohem Aufwand konspirativ vor einer Entdeckung geschützt. Die Kampagne, die ab 2020 weniger aktiv wurde, setzt auf die Erstellung falscher Identitäten in sozialen Netzwerken des Internets. Eine Besonderheit ist das Anlegen nur sehr kurzfristig "lebender" falscher Identitäten von scheinbaren Einzelpersonen im Internet. Gruppennamen werden bislang nicht genutzt, mit der einzigen bekannten Ausnahme dass eine von Secondary Infektion angelegte Identität sich als ein "anonymous"-Aktivist ausgab. Nach Verbreitung einer Nachricht wird die Identität abgeschaltet oder wird inaktiv. Durch die Nutzung von kurzlebigen "Wegwerf"-Identitäten ist es schwieriger das tatsächliche koordinierte geheime Vorgehen zu erkennen.

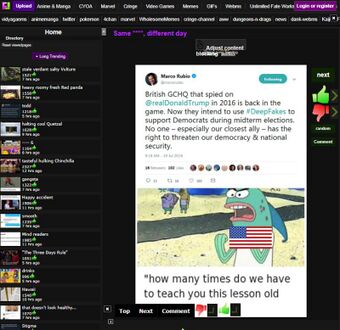

Über die falschen Identitäten werden - wie bei der späteren Doppelgänger Kampagne aus Russland - gefälschte Dokumente in mindestens neun verschiedenen Sprachen verbreitet, die nicht selten als so genannte "leaks" verbreitet werden. Zu sehen sind ge- oder verfälschte Bilder von Dokumenten. Auch wurden bei twitter gefälschte Nachrichten von bekannten Politikern verbreitet mit Aussagen die diese nie gemacht hatten. Im Falle einer gefälschen Nachricht des US Politikers Marco Rubio wurde die Falschnachricht vom russischen Staatsmedium RT Deutsch als scheinbar echte Nachricht "weitermultipliziert".

Bisher (2024) wurden keine gefälschten Videos oder Tonaufnahmen von Secondary Infektion beobachtet.

Ziel der Operation ist es dabei zwischenstaatliche Konflikte westlicher Staaten zu verstärken, insbesondere wenn es um die Ukraine geht. Zu Zeiten von Wahlen nehmen die dazugehörigen Einflusskampagnen zu. Erkennbares Ziel ist es auch die Politik der russischen Regierung vor Kritik in Schutz zu nehmen. Kampagnen sind auch zur Diskreditierung russischer Kritiker der Regierung wie Alexei Navalny zu beobachten.

Zu den Zielgruppen gehören auch rechte Kreise in den USA, die soziale Netzwerke wie 4chan nutzen. Denkbar ist dass man davon ausging dass rechtsgerichte Leser anfälliger für Falscherzählungen oder Verschwörungstheorien sind. Desinformations-Kampagnen wurden auch zur Zeit der weltweiten Coronavirus-Pandemie geführt, und binhalteten migrantenfeindliche Inhalte in deutscher Sprache.

Erkennbare Feindbilder sind die NATO und die Recherchegruppe Bellingcat, die eine grosse Rolle bei der Entdeckung der Täter des Abschusses von Flug MH17 spielt. (siehe Artikel Verschwörungstheorien zum Abschuss von Flug MH17) Feindbild ist auch die World Anti-Doping Agency (WADA), nachdem Dopingfälle bei russischen Sportler aufgedeckt wurden. Die Anti-WADA Kampagne wurde dabei auch gleichzeitig von der GRU geführt.

Mindestens 2500 Artikel oder Texte wurden dabei über mehr als 300 Webseiten oder Onlineplattformen verbreitet. Dazu gehören nicht nur bekannte grosse soziale Netzwerke wie facebook, sondern auch relativ unbekannte lokale Diskussionsforen und Webseiten von Bloggern die nur wenig bekannt sind.